BTC/HKD-0.91%

BTC/HKD-0.91% ETH/HKD-1.46%

ETH/HKD-1.46% LTC/HKD-1.65%

LTC/HKD-1.65% ADA/HKD-0.91%

ADA/HKD-0.91% SOL/HKD-2.17%

SOL/HKD-2.17% XRP/HKD+1.36%

XRP/HKD+1.36%事件背景

北京時間2022年10月7日凌晨,BNBChian跨鏈橋BSCTokenHub遭遇攻擊。黑客利用跨鏈橋漏洞分兩次共獲取200萬枚BNB,價值約5.66億美元。漏洞分析

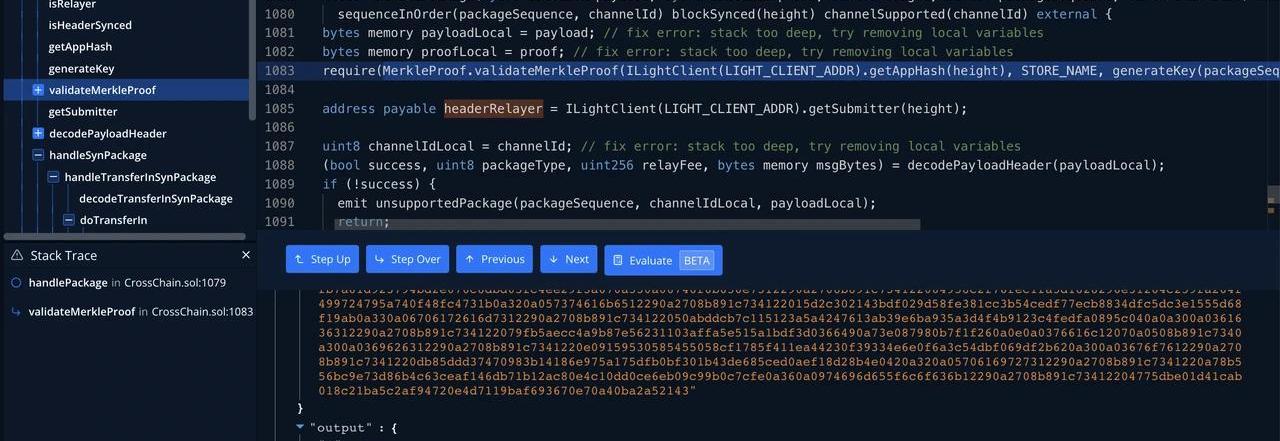

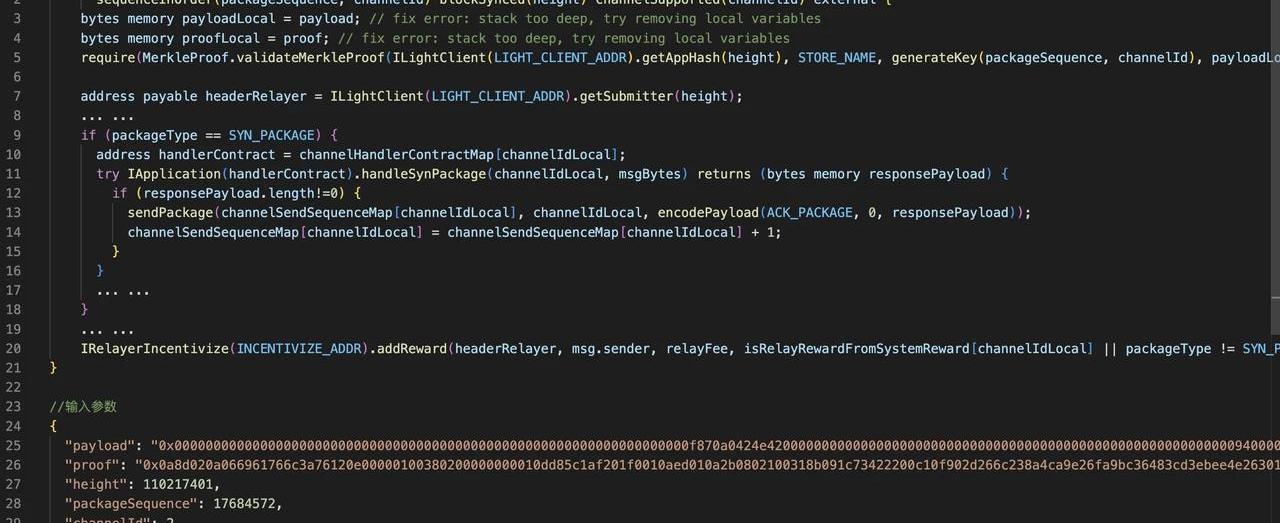

BSCTokenHub是BNB信標鏈和BNB鏈之間的跨鏈橋。BNB鏈使用預編譯合約0x65驗證BNB信標鏈提交的IAVL的Proof,但BNB鏈對提交的Proof邊界情況處理不足,它僅考慮了Proof只有一個Leaf的場景,對多個Leaves的處理邏輯不夠嚴謹。黑客構造了一個包含多Leaves的Proof數據,繞過BNBChain上的校驗,從而在BNB鏈造成了BNB增發。以其中一次攻擊交易為例:0xebf83628ba893d35b496121fb8201666b8e09f3cbadf0e269162baa72efe3b8b黑客構造輸入數據payload和proof,輸入參數通過validateMerkleProof校驗,返回值為true。

歐科云鏈集團斬獲“年度十佳區塊鏈創新應用獎”:4月28日消息,在“2021全球區塊鏈+數字文創NFT產業發展大會”上,歐科云鏈集團作為金融科技優秀企業新勢力代表,斬獲“年度十佳區塊鏈創新應用獎”。該獎項遴選了2020年以來在業務的開展、管理的創新、技術的變革、服務的改進以及業績的增長方面表現突出的企業。同時對歐科云鏈集團在在促進金融創新、服務社會以及推動產業和市場健康發展的卓越貢獻作出肯定。

公開資料顯示,歐科云鏈集團是全球領先的區塊鏈產業集團,亦是中國本土成立時間最早的區塊鏈企業之一,是區塊鏈行業的領軍企業。2013年成立以來,一直致力于區塊鏈技術的研發與商用,現已發展成為全球化的大型區塊鏈技術與服務提供商。[2021/4/28 21:07:45]

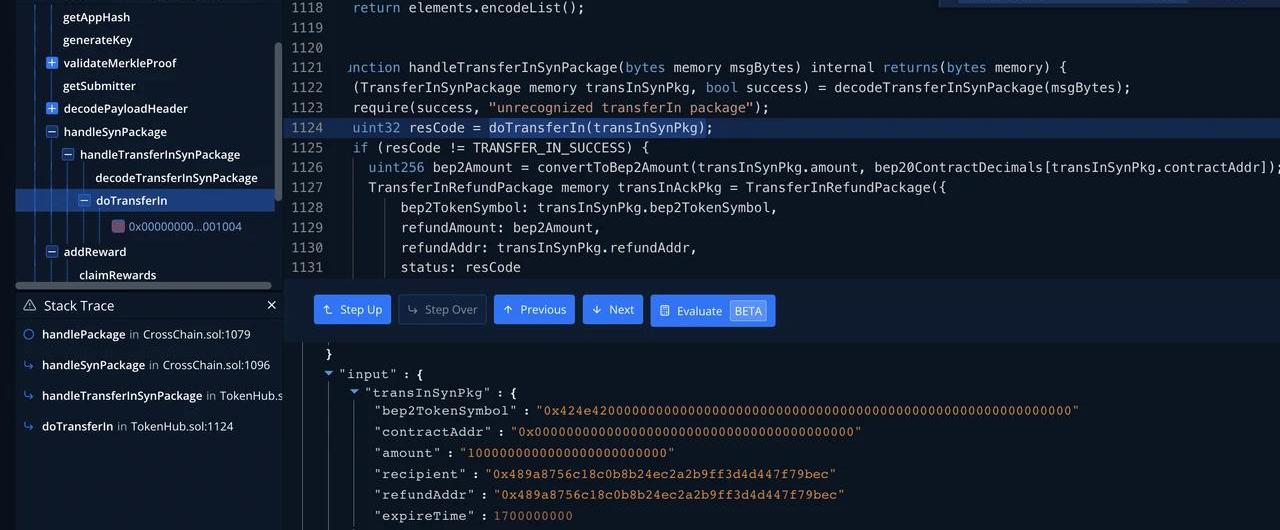

在后續IApplication(handlerContract).handleSynPackage處理中,合約給黑客增發100萬個BNB。

函數調用過程交易首先調用CrossChain合約0x2000的handlePackage函數:

港股收盤:歐科云鏈收平,火幣科技收漲0.25%:今日港股收盤,恒生指數收盤報28892.860點,收漲2.15%;歐科集團旗下歐科云鏈(01499.HK)報0.270港元,收平;火幣科技(01611.HK)報7.900港元,收漲0.25%。[2021/2/1 18:36:41]

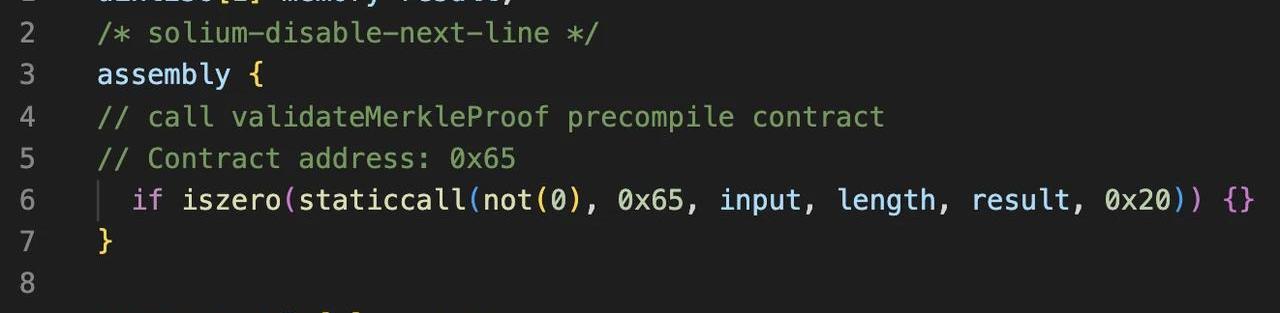

handlePackage會進一步調用MerkleProof.validateMerkleProof對輸入的proof進行校驗:

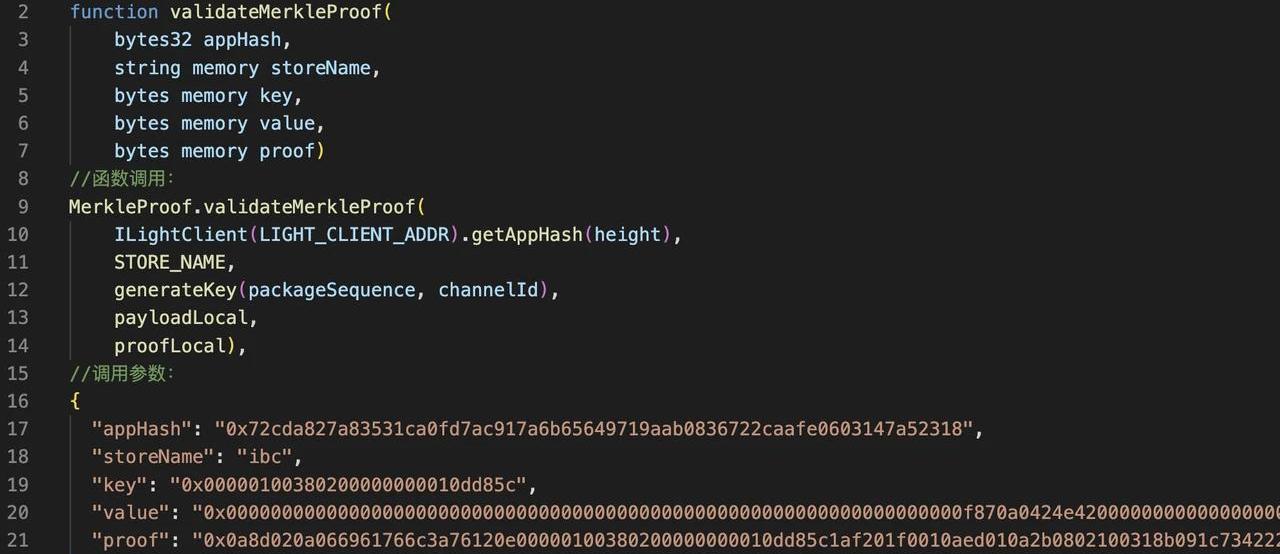

MerkleProof相關代碼可以看到,實際的驗證邏輯是使用預編譯合約0x65完成:https://github.com/bnb-chain/bsc-genesis-contract/blob/master/contracts/MerkleProof.sol#L66

歐科云鏈獲評“最佳安全服務機構”:11月24日,區塊鏈產業集團歐科云鏈憑借行業領先的OKLink區塊鏈瀏覽器和今年9月上線區塊鏈安全系統“鏈上天眼”優異表現,斬獲“2020年度最佳安全服務機構”稱號。據悉,該獎項由專業評審團多輪、多維度評審而來,由歐科云鏈與區塊鏈行業知名安全企業慢霧科技、北京鏈安共同摘得。?

今年9月1日,歐科云鏈OKLink正式上線“鏈上天眼”功能,用戶通過“鏈上天眼”可以更輕松快捷地獲取地址和交易的來龍去脈和資金流轉情況。同時,依托OKLink瀏覽器豐富的地址標簽數據,“鏈上天眼”功能對流入交易所的資金進行重點提示,方便用戶進行追蹤。“鏈上天眼”是目前全網首個向所有用戶免費開放的鏈上數據監測工具,操作簡單,交易行為可視化,可查詢維度深度更廣。[2020/11/24 21:56:52]

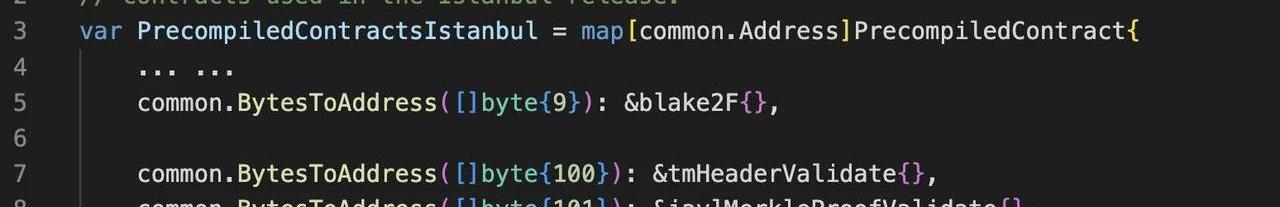

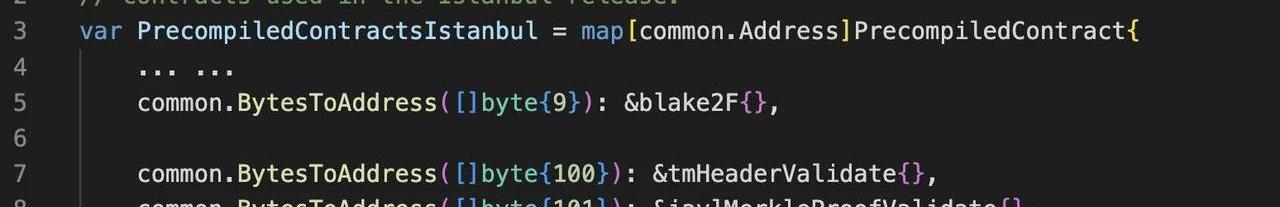

系統預編譯合約0x65對應iavlMerkleProofValidate功能:https://github.com/bnb-chain/bsc/blob/f3fd0f8bffb3b57a5a5d3f3699617e6afb757b33/core/vm/contracts.go#L81

港股收盤:歐科云鏈收跌0.46%,火幣科技收漲0.91%:金色財經報道,今日港股收盤,恒生指數收盤上漲373.55點,漲幅1.56%,報24380點,歐科集團旗下歐科云鏈(01499.HK)報0.218點,收跌0.46%,火幣科技(01611.HK)報3.330點,收漲0.91%,雄岸科技(01647.HK)報0.250點,收漲0.81%。[2020/4/17]

系統合約0x65實現代碼如下,主要邏輯為使用DecodeKeyValueMerkleProof解碼輸入參數,并調用Validate進行校驗:https://github.com/bnb-chain/bsc/blob/master/core/vm/contracts_lightclient.go#L106

港股收盤:歐科云鏈收漲1.45% 火幣科技收漲1.85%:今日港股收盤,恒生指數報24253.29點,收漲2.12%;歐科集團旗下歐科云鏈(01499.HK)報0.210點,收漲1.45%;火幣科技(01611.HK)報3.30點,收漲1.85%。[2020/4/7]

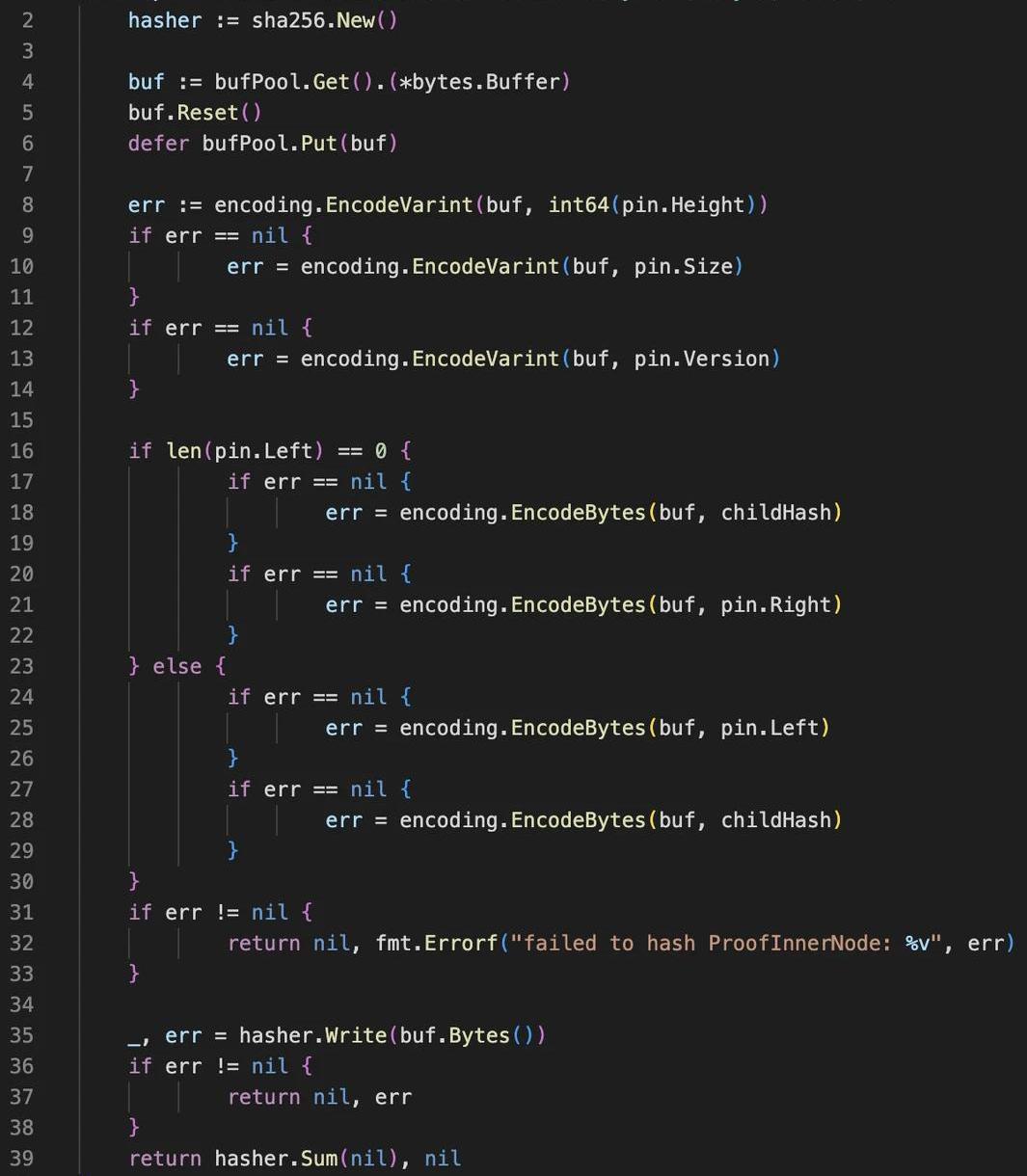

IAVL代碼問題

IAVL的Proof校驗過程中,Hash計算存在漏洞,導致黑客可以在Proof添加數據,但計算Hash時并沒有用到添加的數據。詳細分析如下:在len(pin.Left)不為0的分支中,計算Hash并沒有使用pin.Right數據。黑客利用該處漏洞構造數據,添加proof.LeftPath.Right數據,但是該數據并不參與Hash計算。https://github.com/cosmos/iavl/blob/master/proof.go#L79-L93

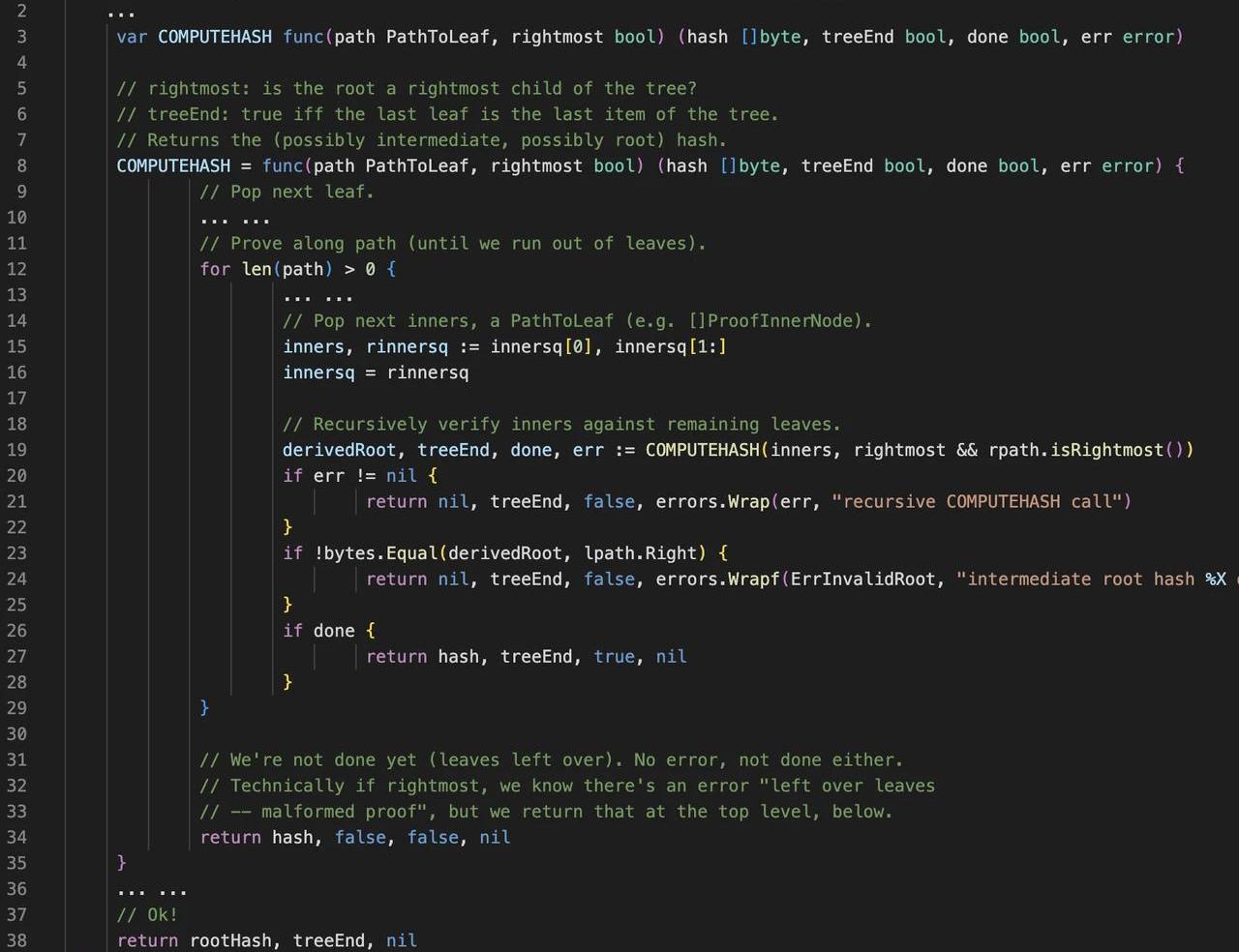

根據上述分析,正常數據組織結構如下,proof.LeftPath.Right為空值,計算得到正確的Hash。proof.LeftPath=len(2)proof.LeftPath是一個正常數據,proof.LeftPath.Left是一個正常數據,proof.LeftPath.Right空值proof.InnerNodes=len(0)proof.Leaves=len(1),proof.Leaves是一個正常數據黑客構造攻擊數據結構如下,添加proof.LeftPath.Right數據,且該數據不參與Hash計算。proof.LeftPath=len(2)proof.LeftPath是一個正常數據,proof.LeftPath.Left是一個正常數據,proof.LeftPath.Right是一個偽造數據proof.InnerNodes=len(1),InnerNodes=nilproof.Leaves=len(2),proof.Leaves是一個正常數據,proof.Leaves是一個偽造數據且proof.LeftPath.Right=COMPUTEHASH(proof.Leaves)IAVL的Proof校驗代碼如下,主體邏輯為COMPUTEHASH遞歸調用。由于lpath.Right也為黑客輸入數據,使得黑客構造的數據能夠通過bytes.Equal(derivedRoot,lpath.Right)的校驗,并返回上一輪COMPUTEHASH通過proof.Leaves計算的結果,該結果為正常數值,從而繞過了IAVL的Proof校驗。https://github.com/cosmos/iavl/blob/master/proof_range.go#L222-L309

黑客攻擊構造的數據中,包括了IAVL:V和multistore相關數據,multistore數據也是基于IAVL進行操作,原理是一樣的,不再進行詳細分析。這次IAVLProof暴露的問題在于,數據局部的變化無法反應到整體,使得校驗發生錯誤。在Cosmos生態中,IBC使用ICS23來做數據的校驗處理,ICS23與IAVLProof校驗不同點在于,ICS23會對所有的“葉子節點”的值進行數據校驗,最后計算得出的根Hash再與鏈上數據進行校驗,OKC采用的是ICS23的Prove,因此不存在BNBChain這次遇到的安全漏洞。測試驗證代碼

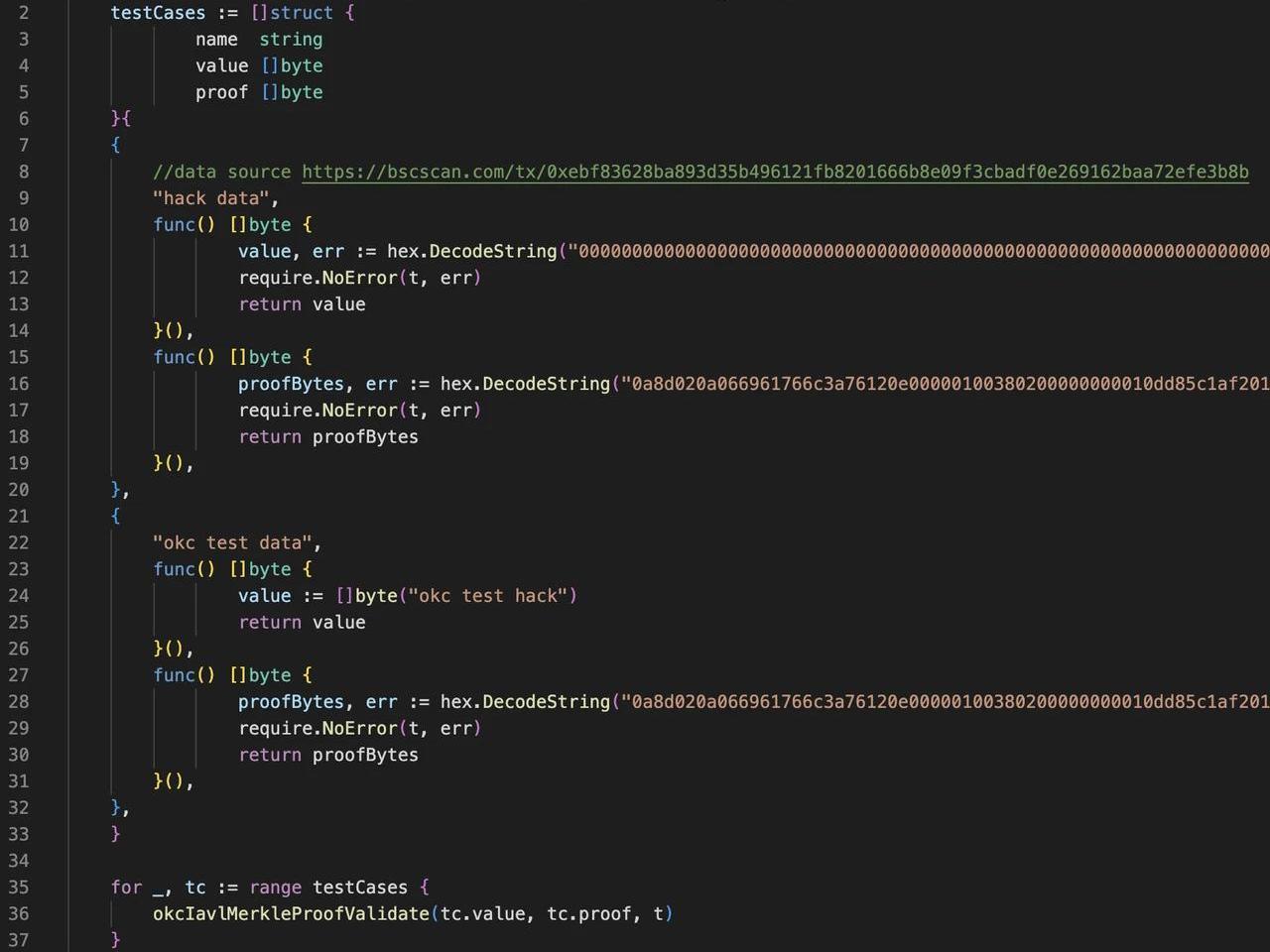

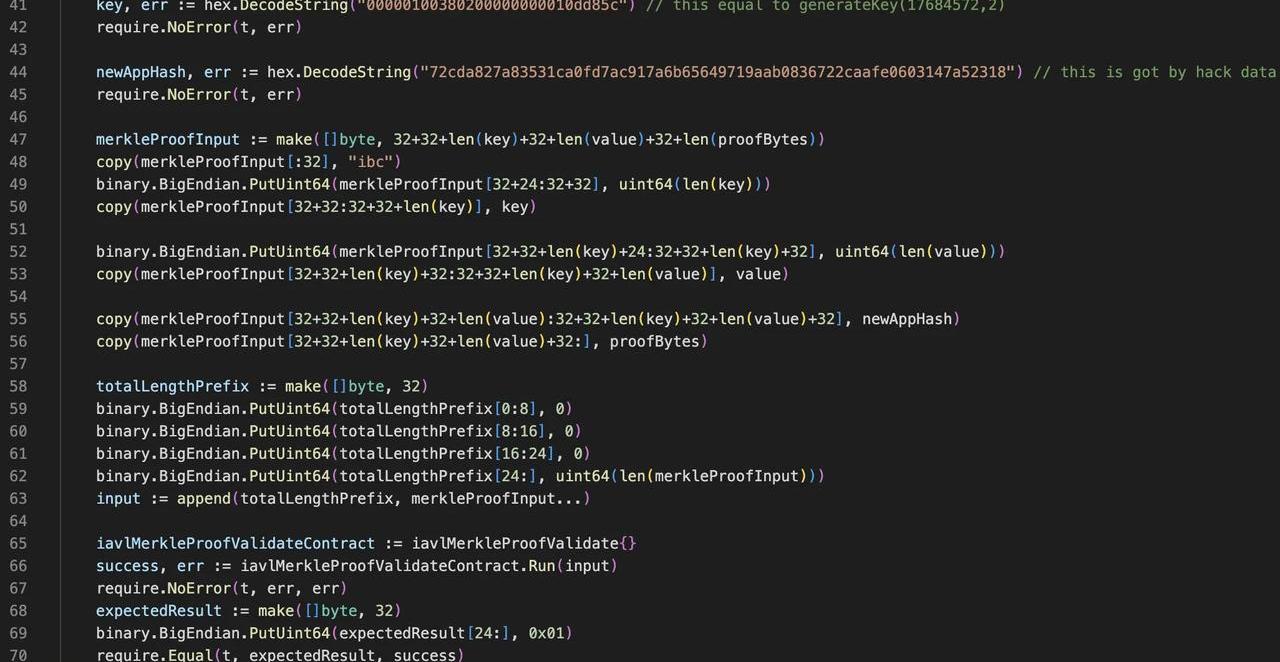

利用黑客攻擊交易數據,基于BNBChain單元測試代碼,增加了基于黑客攻擊交易的測試用例,可以完整復現黑客的攻擊交易。單元測試代碼利用iavlMerkleProofValidate.Run接口驗證輸入數據,即相當于調用預編譯合約。https://github.com/BananaLF/bsc/blob/bsc-hack/core/vm/contracts_lightclient_test.go#L99-L100

利用黑客攻擊交易數據,構造新的payload數據為value:=byte(“okctesthack”),并對proof相應數據進行了修改,即修改proof.LeftPath.Right和proof.Leaves對應的數據,新構造的數據可以通過okcIavlMerkleProofValidate校驗,即修改了黑客數據也能通過校驗。另外,如下單元測試代碼對原始黑客數據和修改后的數據兩種case都進行了校驗,且校驗都能成功,從而說明如下測試代碼利用本文所述漏洞成功進行了復現。https://github.com/BananaLF/bsc/commit/697c5cd73a755a7c93c0ed6c57d069e17f807958

事件過程

被攻擊全過程可查看上一篇文章:鏈上衛士:BNBChain遭攻擊時間軸梳理。OKLink多鏈瀏覽器已對BNBChain黑客地址進行風險標簽標記,關于此次被盜后續,鏈上衛士團隊將進一步追蹤案件細節并及時同步。

以太坊在合并后,已切換到了PoS共識機制,PoS培育了一個由參與者組成的質押生態系統,它們在保護以太坊網絡方面發揮著重要作用.

1900/1/1 0:00:00這是一篇有關OptimismBedrock以及ArbitrumNitro之間設計差異的分析文章。這一切都源于我對Nitro白皮書的閱讀,以及我對Bedrock設計的感性認識.

1900/1/1 0:00:00這是今年第二次來波哥大,也是第一次來Devcon,可惜已經物是人非。同事大莊一直說今年Devcon是三年來第一次辦,而19年大阪的Devcon出現了comp、uni等DeFi項目,是DeFiSu.

1900/1/1 0:00:00ChickenBonds是去中心化借貸協議LiquityProtocol推出的,為其引導流動性的DeFi機制.

1900/1/1 0:00:0010月19日,新加坡金融管理局宣布啟動「守護者項目」,該項目將與金融業展開合作,旨在測試資產Token化和DeFi應用的可行性,同時也對金融穩定性和完整性進行風險控制.

1900/1/1 0:00:00從“Block”到“Blob”,這其中涵義深刻。帶有“crosslink”的可執行的“分片鏈”被淘汰了:在信標鏈中實現EVM;使用“數據可用性采樣”的以rollup為中心的以太坊路線圖,擴容以太.

1900/1/1 0:00:00