BTC/HKD-0.08%

BTC/HKD-0.08% ETH/HKD-0.32%

ETH/HKD-0.32% LTC/HKD-0.37%

LTC/HKD-0.37% ADA/HKD+0%

ADA/HKD+0% SOL/HKD+0%

SOL/HKD+0% XRP/HKD-0.51%

XRP/HKD-0.51%作者:?ALEXANDERSKIDANOV

翻譯&校對:?IANLIU?&阿劍

來源:以太坊愛好者

回顧2015,DFinity項目提出了令整個社區都為之興奮的隨機信標方案——使用BLS門限簽名產生隨機輸出,同時保證輸出的無偏性及不可預測性。然而,時至2020年的今天,構建無偏且不可預測的隨機信標仍然困難重重,還在研究的項目少之又少。

其實門限簽名只是構建隨機信標的可行方法之一,我們前面發表過一篇概覽文章,介紹其他可能的解決方法,其中包含本文要重點提到的一種。其他細節——隨機信標是什么?什么是無偏性及不可預測性?除了門限簽名還有什么方法——這些問題都能在上述概覽中得到解答。

經過了多次設計迭代,我們最終提出類似DFinity的方案,這也是我們進一步深入理解隨機信標的大好契機。

本文將以淺顯的形式,講述門限簽名生成隨機數的一系列協議。

密碼學基礎知識

為了更好地了解本文中提到的隨機信標,我們需要掌握一些基礎密碼學知識。首先,我們必須區分兩個概念:1.在本文中以小寫字母表示標量,或者說普通常量;2.用大寫字母表示橢圓曲線上的點。

我們不需要對橢圓曲線點了解得很透徹,只要掌握下面兩點:

路透社:SBF欺詐指控回避了關于美國法律如何看待加密貨幣的爭論:1月9日消息,Sam Bankman-Fried可能會發現很難辯訴應該撤銷針對他的欺詐指控,因為美國法律如何對待加密貨幣存在不確定性,就像涉及數字資產的刑事案件中其他被告一樣完成了。法律專家表示,這是因為曼哈頓聯邦檢察官對現已破產的加密貨幣交易所 FTX 創始人的指控在很大程度上回避了正在進行的關于加密貨幣是否應作為證券或商品進行監管的辯論。但據專家稱,這種不確定性與針對SBF的大部分指控無關。雖然他面臨一項串謀證券欺詐的指控,但該指控稱他誤導了FTX的股票投資者,并未涉及交易所交易資產的性質。[2023/1/9 11:02:36]

1、橢圓曲線點可以相加,也可以跟標量相乘,然后得到另一個橢圓曲線點。

2、即使知道G和xG的值,也不可能計算出x的值。

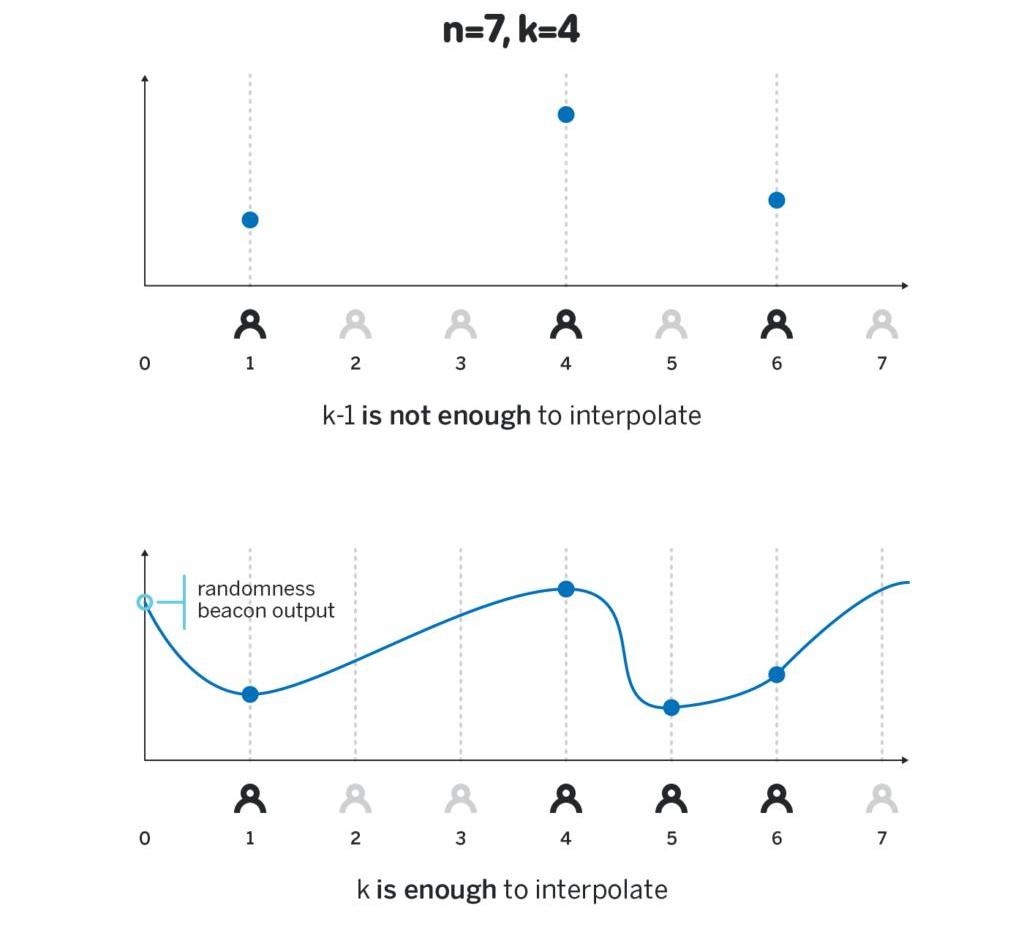

在本文中,我們還將用到k-1階多項式p(x);關于p(x),你不用想太多,只要把它當成一個方程就好,而且:只要你知道在k個不同的x下p(x)的值,你就能推導出所有x的p(x)值。

以此類推,對于同一個函數p(x)和基點G,如果你知道p(x)G代入k個不同的x值后的值,就可以推導出所有x所對應的p(x)G值。

只要明白了有關橢圓曲線點的這些屬性,就能深度理解隨機信標的工作原理了。

Poly Network攻擊者:想為Poly Network提供有關如何保護其網絡安全的提示:金色財經報道,Poly Network攻擊者再次發布了自問自答。攻擊者稱:“歸還代幣一直是計劃中的。我對金錢不是很感興趣。我知道人們受到攻擊時會很痛苦,但他們不應該從這些攻擊中學到一些東西嗎?我在午夜之前宣布了退還的決定,所以相信我的人應該好好休息。我想為Poly Network提供有關如何保護他們網絡安全的提示,以便他們在未來有資格管理這一10億美金級別的項目。 Poly Network是一個設計良好的系統,它將處理更多資產。”對此網友表示,“在午夜之前”似乎暴露了該攻擊者所處的地理區域。[2021/8/12 1:49:25]

隨機信標

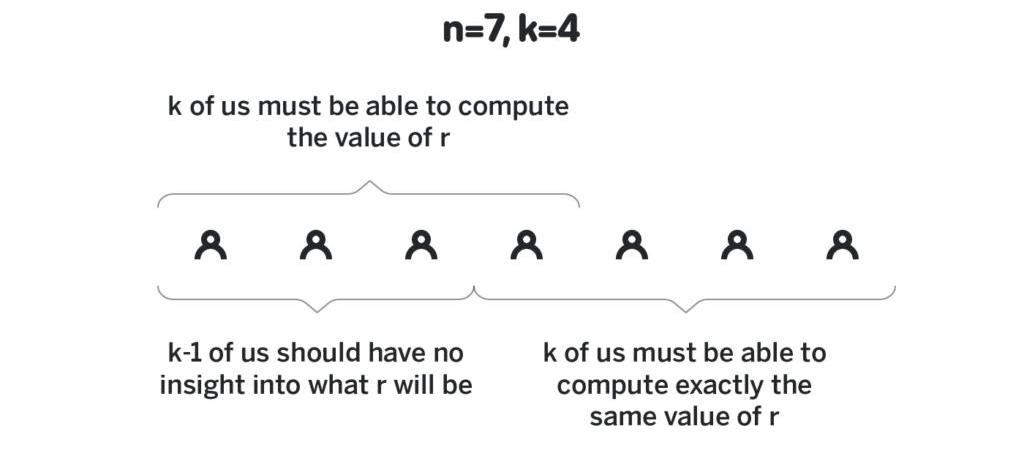

假設1:系統中有n個參與者,至少需要其中的k位才能產生隨機數。就算控制其中的k-1人,你也不能預知隨機信標的輸出結果、無法操縱結果。

假設2:現在有個k-1階多項式p(x),參與者1知道p(1)的值、參與者2知道p(2)的值、……、參與者n知道p(n)的值;大家約好使用G作為橢圓曲線基點,所有參與者都知道p(x)G代入所有x的值。我們將p(i)視為參與者i的“私人份額”,而p(i)G是其“公開份額”

俄羅斯彼爾姆地區一家法院屏蔽解釋如何交易比特幣的網站:俄羅斯彼爾姆地區的一家法院決定屏蔽一些描述如何將加密貨幣兌換成法定貨幣的網站,當地檢察官聲稱,在俄羅斯傳播此類信息是違法的,違反了俄羅斯打擊犯罪收益合法化的立法,可能會促進非法洗錢行為。(Bitcoin.com)[2021/6/11 23:30:46]

要設計好的隨機信標,最困難的部分,就是要找到這么一個多項式,使得每個參與者都能知道自己的私人份額,但是無法知道他人的私人份額——這也被稱為分布式密鑰生成。DKG會放在下個章節討論,現在就先假設存在這么個多項式,而所有人都知道各自的私人份額。

我們接著討論,如何使用這套假設在區塊鏈協議中產生一個隨機信標?假設網絡產生一個區塊,區塊哈希為h。現在參與者們想用h作為種子以生成隨機數,首先用約定好的函數,將h轉換為某條橢圓曲線上的一個點:

H=scalarToPoint(h)

對于參與者i來說,因為他知道p(i)和H,所以可以自行計算出H_i=p(i)H。對外公布H_i并不會導致參與者i的私人份額p(i)暴露,因此在每個區塊中都能重用同樣的私人份額,因此DKG只需要進行一次。

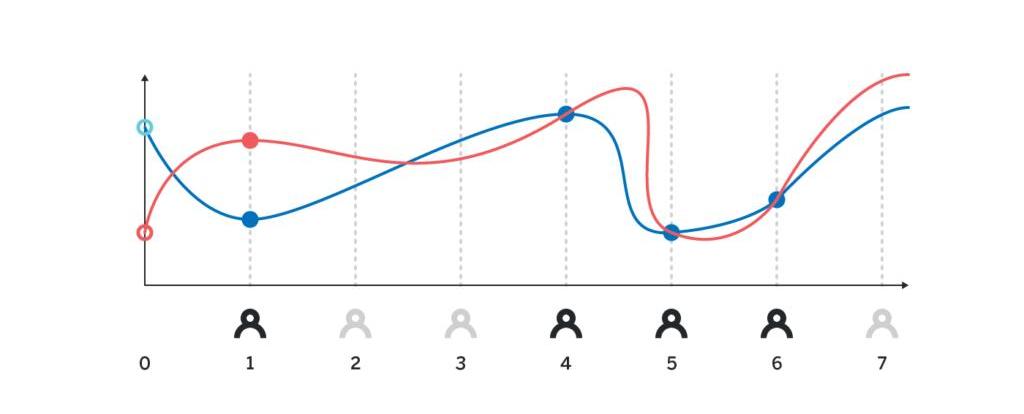

根據前面提到的第三點特性,當至少有k位參與者公布他們各自的H_i=p(i)H之后,其他人就能知道代入任何一個x之后,H_x=p(x)H是什么。然后所有參與者都可以在自己本地計算H_0=p(0)H,并以這個結果的哈希值作為隨機信標的輸出;請注意,因為沒有參與者知道p(0),所以唯一能得到p(0)H的方法就是對p(x)H進行內插法計算,要完成內插計算需要知道至少k個p(i)H的值。如果公布的人不足k位,則其他人無法推出p(0)H的值。

聲音 | Flexa CEO:采用加密貨幣最大的障礙是如何找出可使普通人受益的項目:據LongHash消息,Flexa首席執行官Tyler Spalding就“采用加密貨幣最大的阻礙”相關話題表示:這在很大程度上與價格投機有關。大多數人仍然認為加密貨幣是純粹的投資或投機性資產,在某些情況下確實如此。所以更大的問題是如何讓普通人使用加密貨幣,從而使其從中受益?加密貨幣不是一項投資,也不是投機,這些東西確實會存在,但還有哪些項目是對普通人有意義的呢?這就是真正的障礙,需要找出這些部分是什么。[2019/6/2]

基于此技術構建的信標延續了這些我們所需的特性:如果攻擊者只掌控了少于k-1位參與者,則他無法操控隨機信標的輸出;其他k位參與者才能計算出最終輸出,他們的子集或其他更多的參與者,都能得出相同的輸出。

我們還忽略了一件事。為了使用插值法計算p(0)H,必須保證參與者i所公開的H_i真的等于p(i)H。但是因為除了參與者i,其他參與者都不知道p(i)是什么,所以沒法直接驗證參與者i公布的H_i是否的確等于p(i)H;如果不要求為H_i附上密碼學證明,攻擊者可以直接聲稱某個H_i的值,而其他人沒有辦法辨別真偽。

動態 | 更多人想通過谷歌知道如何購買XRP:據dailyhodl報道,在谷歌2018年最熱門\"How to”搜索中,“How to Buy Ripple”(如何購買XRP)排名第四,“How to Buy Bitcoin”(如何購買BTC)排名第八。[2018/12/14]

有至少兩種密碼學證明辦法,可以用來判別H_i的真偽。我們會在聊完DKG之后介紹。

分布式密鑰生成

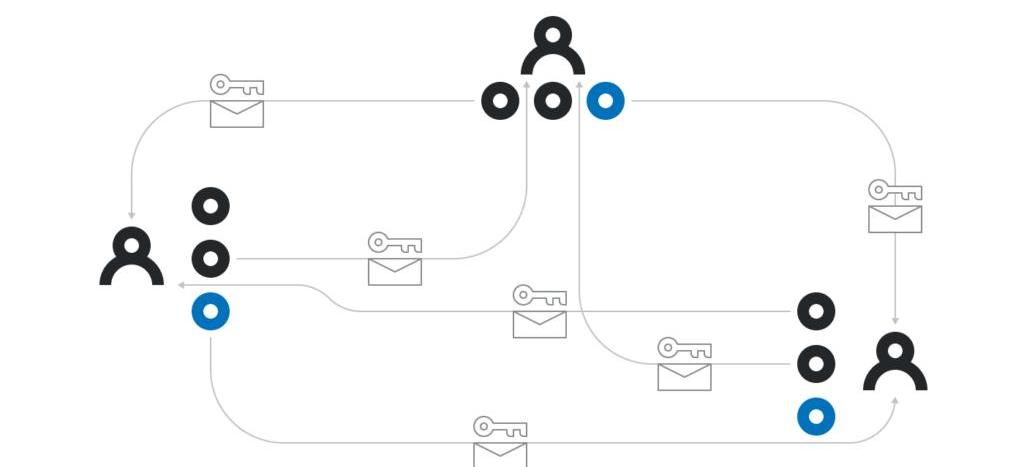

根據前面章節對隨機信標的介紹,我們需要n位參與者共同使用某個k-1階多項式p(x),使得每個參與者i知道自己的p(i),而其他人無法得知。下一步,需要所有參與者都知道:給定G時,所有的x所對應的p(x)g值。

在本章節,我們假設每個人都有自己的私鑰x_i,而且其他人都知道x_i對應的公鑰X_i。

那么運行DKG的一種方式如下:

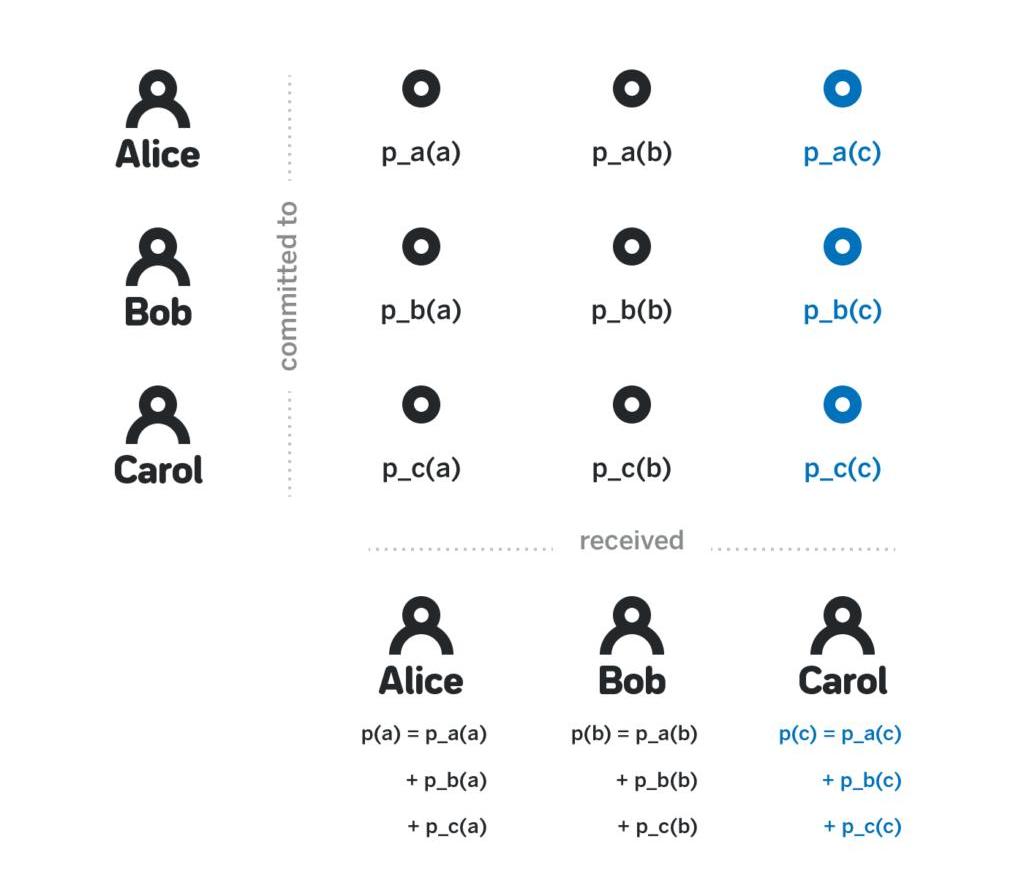

1、每個參與者i在本地運行k-1階多項式p_i(x)的計算。接著用公鑰X_j將每個p_i(j)加密,并發送給對應的參與者j。如此一來,只有參與者j能解密出p_i(j);參與者i還要公布所有p_i(j)G,j∈1~k。

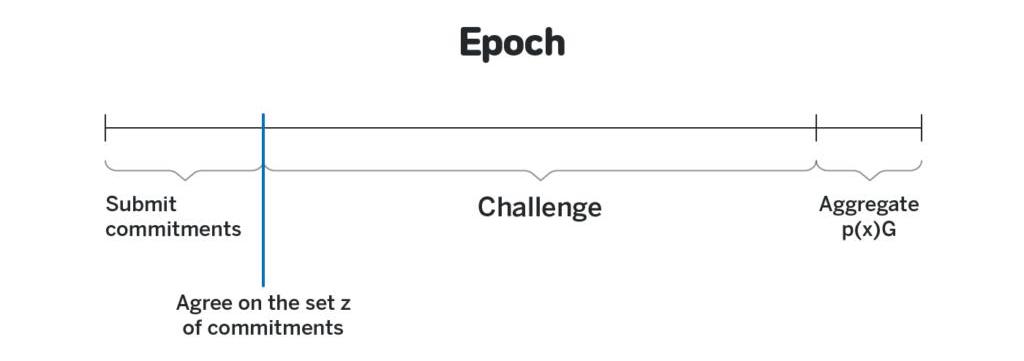

2、所有參與者要對一個至少由k個多項式組成的集合達成共識。因為有些參與者可能掉線,所以他們不可能等到n個驗證者都作出如此承諾再進行下一步;只要至少k個驗證者都作出“收到至少k個這樣的多項式”的承諾之后,他們就可以使用某種形式的共識算法對他們所收到多項式的子集Z達成共識。

3、所有參與者共同驗證加密的p_i(j)與公開的p_i(j)G是否對應,并從Z中移除不合格的多項式。

4、對于集合Z中的每個多項式p_i(x),每個參與者j自行計算p_i(j)的總和作為私人份額p(j);同樣的,對于集合Z中的每個p_i(x)G?,參與者可以計算p_i(x)G的總和作為公開份額p(x)G。

因為p(x)是每個獨立的p_i(x)的總和,每個p_i(x)都是k-1階多項式,所以要觀察p(x)是否也是k-1階多項式。其次要注意,每個參與者j只知道p(j)的值,但不知道其他p(x)的值。實際上,為了知道p(x)的值,TA需要知道所有的p_i(x),只要至少一個被承諾多項式的值屬于未知,TA就不可能知道p(x)。

上述步驟組成了完整的DKG過程。步驟1、2、4相對直觀,但第3步就比較復雜了。

具體來解釋第三步——我們需要找個方法,證明每個加密的p_i(j)與公開的p_i(j)G存在對應關系。如果沒有這種驗證,攻擊者i可以向參與者j胡亂發送消息,而不是發送正確的加密p_i(j),導致參與者j無法進一步計算自己的私人份額。

雖然有辦法可以制作出加密份額的形式正確性密碼學證明。但是,這樣的證明數據過大,并且要向全網公布這樣的證明,時間復雜度可能高達O(nk),證明的size是嚴重的瓶頸。

在NEAR協議中,我們不去證明p_i(j)與公開的p_i(j)G的關系,而是在DKG過程中給予每個參與者充分的時間,去證明“他們收到的p_i(j)與公開廣播的p_i(j)G對不上”。協議中假設每個參與者在窗口期內至少會上線一次,而他們提交的挑戰就能進入區塊鏈。對于區塊生產者來說,這兩個假設都很合理,因為要做區塊生產者,一般來說在整個epoch中都要在線;如果大多數區塊生產者密謀不接收這條消息,其實整個系統就已經不安全,攻擊者其實有更好的方式攻擊整個系統。

假如某個區塊生產者收到無效的公開份額,而且沒有及時在DKG過程中提出挑戰,則該礦工也無法在該時段中參與隨機數生成。請注意,只要其他k個誠實的參與者都能正確計算出份額,協議仍將正常運作。

證明

還剩下最后一個問題:我們如何以不透露p(i)為前提,證明自己公布的H_i等于p(i)H?

回想一下,每個參與者都知道H、G、p(i)G的值。在給定p(i)G和G的情況下回推p(i)的運算被稱為離散對數問題,又簡稱為dlog。那么每個參與者想做的都是:既能向他人證明?dlog(p(i)G,G)=dlog(H_i,H),又不會透露p(i)。的確存在這么一種方法構建上述證明,其中之一就是——Schnorr協議;通過Schnorr協議,參與者能在發布H_i時附上H_i的正確性證明。

回想一下,隨機信標連的輸出是H_0的內插值。對于沒有參與生成隨機信標輸出的人來說,除了H_0,還需要哪些信息來驗證這個值的正確性?因為每個人都能自行在本地計算中加入G_0,所以只要證明?dlog(G_0,G)=dlog(H_0,H)?就行了。但因為信標的特性,我們無法得知p(0),也就無法通過Schnorr協議生成這樣的證明。所以如果你要向其他人證明H_0的正確性,就必須保留所有H_i的值及其相應的證明。

不過,好消息是,如果有些計算類似于橢圓曲線點乘法,則只需驗證?H_0×G=G_0×H?即可證明H_0的計算正確無誤。

如果所選的橢圓曲線支持橢圓曲線配對運算,則這種證明是可行的。在這種情況下,任何知道G,H和G_0的人都可以核實H_0;而且H_0也可視作一個集體的多重簽名,證明區塊n的正確性得到至少k位參與者的檢查認證。

目前我們還未在NEAR中使用橢圓曲線配對運算,但未來我們可能會使用,然后利用上文討論的小技巧取代我們當前使用的單一簽名方法。另一方面,DFinity使用BLS簽名,可以利用配對運算來實現上述簽名。

原文鏈接:https://nearprotocol.com/blog/randomness-threshold-signatures/

Tags:加密貨幣OLYPOLYPOL加密貨幣與數字人民幣的區別ethylenecopolymerPolySwarmPolkamon

互鏈脈搏統計,本周僅有2家上市公司披露了區塊鏈相關動態。一是東港股份為北京市開出的第一張區塊鏈電子發票,提供了區塊鏈技術支持;另一個是仁東控股及其子公司,繼1月初入股區塊鏈企業北京眾簽后,近日有.

1900/1/1 0:00:00文丨互鏈脈搏·金走車 3月18日消息,央企國家電網的子公司國網電子商務有限公司,在疫情期間,依托可信區塊鏈公共服務平臺,全面推進了區塊鏈技術在物資采購、金融服務和項目管理等場景的應用.

1900/1/1 0:00:00作者:楊東 來源:學習時報 當前,防控疫情態勢持續向好,但是疫情防控過程中也暴露出一些問題,集中體現在決策信息汲取、歸集機制不完善.

1900/1/1 0:00:00長期以來,傳統投資者一直將黃金視為避險資產,可以承受市場動蕩并提供一定程度的免疫力和安全性。然而,在過去的幾個月中,比特幣已經與類似的功利功能相關聯,作為價值存儲和長期投資工具.

1900/1/1 0:00:00TheSandbox項目已經籌集了201萬美元的現金和加密貨幣,從而可以建立其基于區塊鏈的游戲世界,稱為TheSandbox.

1900/1/1 0:00:00Fluree是一家總部位于北卡羅來納州的初創公司,提供一種數據優先技術堆棧。該公司今天宣布了由Engage參與的種子擴展輪融資。2019年6月,該公司曾完成了470萬美元種子輪融資.

1900/1/1 0:00:00